После того, как на сервер установлена роль контроллера домена, войти на него под локальной учетной записью становится невозможно, т.к. локальная база учетных записей (SAM) сервера перестает быть доступной. Однако в этом правиле есть одно исключение.

На котроллерах домена имеется специальный режим загрузки — режим восстановления служб каталогов (DSRM). Этот режим используется для выполнения различных операций обслуживания и восстановления Active Directory в следующих случаях: когда база данных Active Directory повреждена и нуждается в исправлении ошибок, различных задачах обслуживания базы данных AD (сжатие базы данных, ее анализе на наличие ошибок и т. д.), восстановлению AD из резервной копии / снимка, восстановление отдельных объектов или сброс пароля администратора домена.

Для доступа к DC в этом режиме используется специальная учетная запись администратора DSRM, которая является единственной локальной учетной записью на контроллере домена.

Как установить пароль DSRM

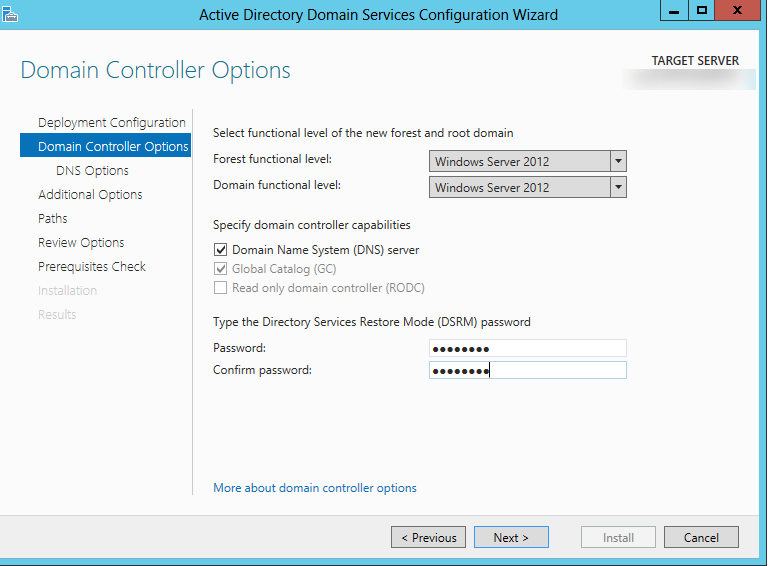

Пароль для режима DSRM задается в процессе развертывания контроллера домена.

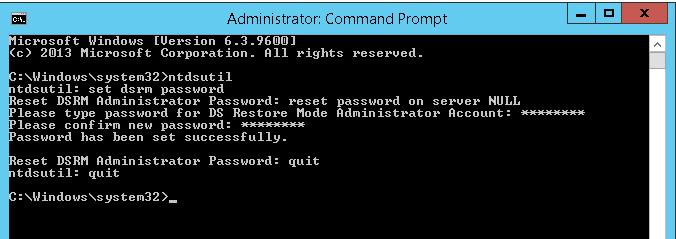

Однако острой необходимости запоминать и хранить пароли DSRM для всех контроллеров домена нет. В случае необходимости вы можете легко сбросить этот пароль с помощью утилиты ntdsutil. Чтобы сбросить пароль DSRM, вы должны войти на контроллер домена (естественно с правами администратор домена) и выполнить команды:

ntdsutil

set dsrm password

reset password on server NULL

[новый_пароль_dsrm]

[подтверждение_нового_пароля]

quit

quit

Если вам необходимо изменить пароль DSRM на удаленном DC, можно указать имя сервера следующим образом:

reset password on server msk-dc3

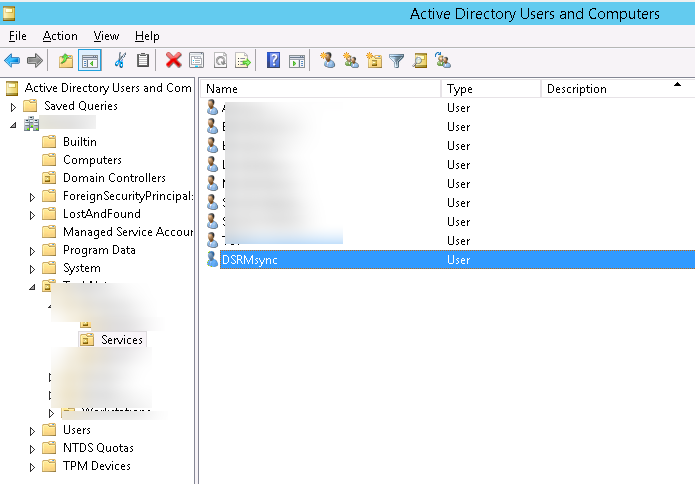

В Windows Server 2008 SP 2 (и выше) есть еще один способ задать пароль администратора DSRM — путем копирования (синхронизации) пароля с определённого доменного аккаунта. Для синхронизации вы можете выбрать любого существующего пользователя или создать нового.

Например, я создал нового доменного пользователя с именем DSRMsync.

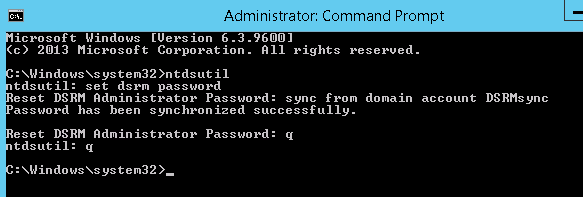

Чтобы синхронизировать пароль DSRM текущего DC с данной учетной записью, выполните команды:

ntdsutil

set dsrm password

sync from domain account DSRMsync

q

q

Или, та же команда, но в одну строку.

ntdsutil ″set dsrm password″ ″sync from domain account DSRMsync″ q q

Теперь пароль администратора DSRM соответствует паролю учетной записи DSRMsync. Имейте в виду, что синхронизация пароля выполняется разово, и изменения пароля учетной записи DSRMsync никем не отслеживает. Поэтому для регулярной синхронизации пароля, желательно создать задание планировщика, выполняющего данную команды с определенной периодичностью.

Можно ли войти на контроллер домена под администратора DSRM в обычном режиме?

В предыдущих версиях Windows Server войти на контроллер домена под администратором DSRM можно только при загрузке его в режиме DSRM. Начиная с Windows Server 2008 появилась возможность остановки служб Active Directory Domain Services прямо из консоли управления службами (services.msc) без необходимости перезагрузки сервера. Соответственно, у администратора DSRM теперь есть возможность подключиться к контроллеру домена и в обычном (не DSRM) режиме.

Для этого на контроллере домена необходимо в ветке HKLM\System\CurrentControlSet\Control\Lsa создать параметр типа DWORD с именем DsrmAdminLogonBehavior. Значение параметра может быть следующим:

- 0 – администратор DSRM может авторизоваться в системе только при загрузке в режиме DSRM

- 1 — администратор DSRM может войти в систему при остановленных службах ADDS

- 2 — администратор DSRM может авторизоваться на контроллере домена в любое время

Параметр DsrmAdminLogonBehavior можно установить через графический редактор реестра или командой:

REG ADD ″HKLM\System\CurrentControlSet\Control\Lsa″ /v DsrmAdminLogonBehavior /t REG_DWORD /d 2 /F

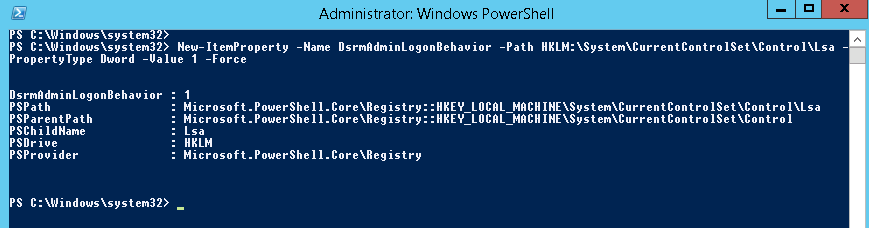

Или с помощью PowerShell:

New-ItemProperty -Name DsrmAdminLogonBehavior -Path HKLM:\System\CurrentControlSet\Control\Lsa -PropertyType Dword -Value 1 -Force

Ну и в заключении, напомню, что, если вы разрешили локальный вход на контроллере домена, это снижает его безопасность.