Встроенная учетная запись администратора Windows имеет неограниченные права на компьютере и при ее компрометации злоумышленник получает полный контроль над системой. В этой статье мы рассмотрим базовые приемы, которые позволяет обезопасить встроенную учетную запись Администратор.

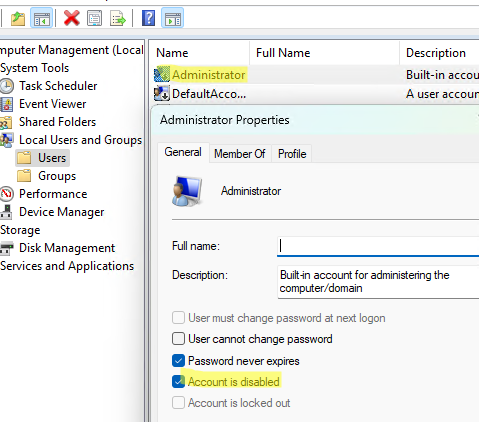

По умолчанию учетная запись администратора в Windows отключена. Откройте консоль Local Users and Groups (lusrmgr.msc) чтобы убедиться что этот аккаунт отключен.

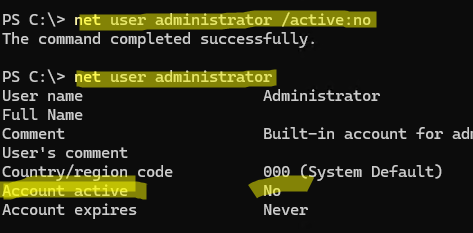

Чтобы отключить эту учетную запись, включите в ее свойствах опцию Account is disabled или выполните команду:

net user administrator /active:no

net user администратор /active:no

Если по каким-то организационным причинам вы не можете отключить встроенного администратора Windows, эту учетную запись лучше переименовать.

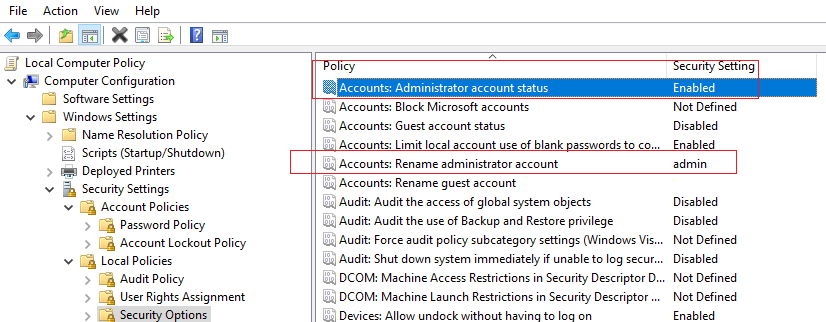

Можно отключить и переименовать аккант администратора через группповые политики. Откройте редактор локальных (gpedit.msc) или доменных (gpmc.msc) групповых политик (если вам нужно внести изменения на множестве компьютеров домена).

Перейдите в следующий раздел редактора: Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Здесь есть два параметра:

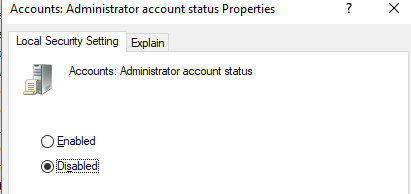

- Accounts: Administrator account status – позволяет отключить учетную запись администратора;

- Account: Rename administrator account – позволяет переименовать встроенный аккаунт administrator;

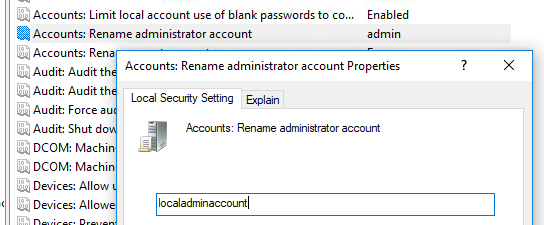

Чтобы переименовать аккаунт, включите политику (Define this policy settings) и задайте новое имя пользователя. Например, localadminaccount.

Переименование учетки усложнит процесс взлома, поскольку злоумышленнику придется сначала выяснить имя пользователя, а уже затем приступить к перебору. Переименование учетной записи повышает безопасность, однако эта мера недостаточно эффективна. Учетная запись администратора имеет известный идентификатор безопасности (SID) и существуют средства, позволяющие проходить аутентификацию с использованием SID, а не имени пользователя.

Поэтому более эффективным способом защиты учетной записи администратора является ее отключение. Для этого включите политику Accounts: Administrator account status и измените ее значение на Disabled.

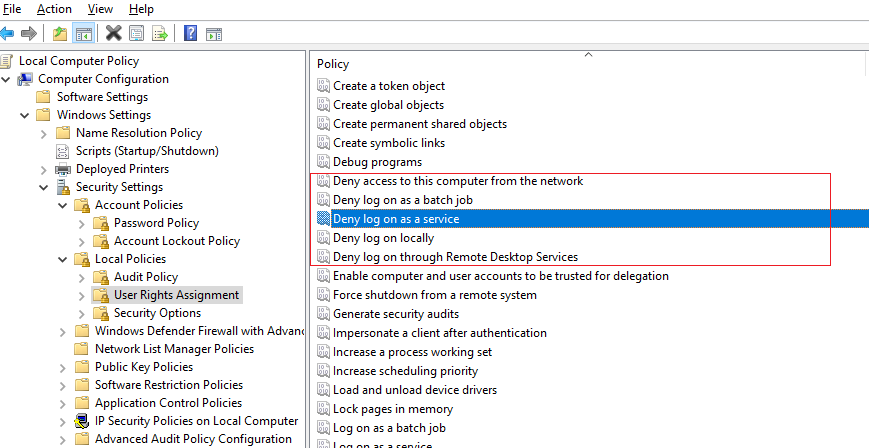

Для повышения защиты можно ограничить права доступа встроенного администратора к системе. Откройте редактор GPO и перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment. Обратите внимание на следующие политики.

- Deny log on locally — запретить на локальный вход в систему;

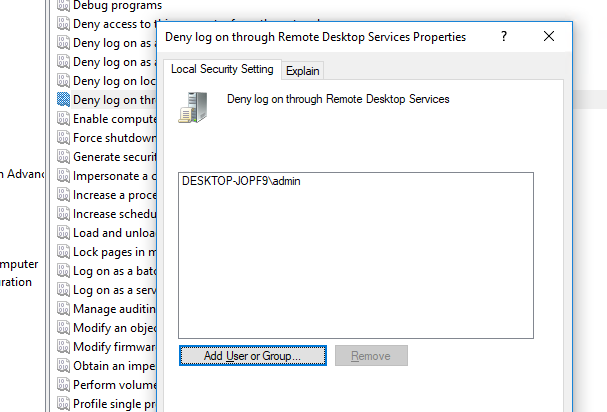

- Deny log on through Remote Desktop Service — запретить доступ с помощью службы удаленных рабочих столов;

- Deny access to this computer from the network — запретить доступ к компьютеру по сети.

- Deny log on as a service — запретить пользователю регистрироваться в качестве службы. Это право обеспечивает работу служб Windows в фоновом режиме;

- Deny log on as a batch job — запретить пользователю регистрацию в качестве пакетного задания (используется Task Scheduler и некоторыми другими службами).

Вы можете включить любую из этих политик (или все сразу) отметив чекбок ″Define this policy settings″ и добавив в политику учетную запись Administrator.

Microsoft рекомендует отключать для локального администратора все способы входа кроме локального.

Важно:

- Если вы решили отключить встроенную учетную запись администратора, обязательно создайте на компьютере хотя бы одного пользователя с административными правами;

- Не рекомендуется применять данные политики к контроллерам домена. Дело в том, что на контроллерах домена нет локальных учетных записей и политики применяться к учетной записи DSRM администратора. При недоступности этой учетной записи вы не сможете зайти на контроллер домена в режиме восстановления Active Directory;

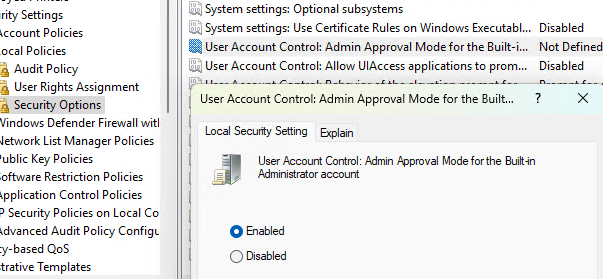

Убедитесь, что в локальных GPO включена опция User Account Control: Admin Approval Mode for the Built-in Administrator account (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options). В этом случае при выполнении любых действий под встроенным администратором будет появляться окно запроса UAC, в котором нужно будет подтвердить операцию.

В октябре 2024 г Microsoft анонсировало еще один механизм для защиты учетных записей администраторов для Windows 11, который называется Administrator protection (пока доступен только в предварительных версиях, начиная с 27718.1000).

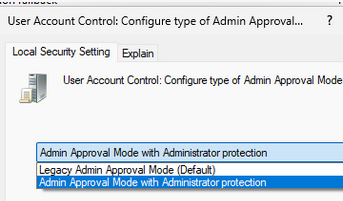

Этот механизм моно включить через Intune или локальную GPO в разделе Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Измените значение параметра User Account Control: Configure Type of Admin Approval Mode (Контроль учетных записей: настройка типа режима одобрения администратором) на Admin Approval Mode With Administrator Protection (Режим одобрения администратором с улучшенной защитой привилегий).

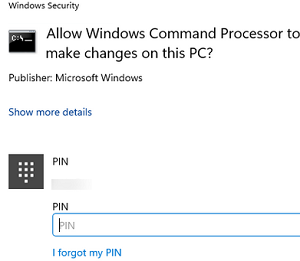

При включенной защите, когда пользователь запускает что-то от имени локального администратора, вместо запроса UAC появляется окно Windows Security, в котором нужно ввести PIN код или пароль администратора.

После этого ваша команда будет выполнена в контексте динамически создаваемой и связываемой System Managed Admin Account.