Блокировка доступа в Интернет для виртуальных машин Azure

По умолчанию с любой виртуальной машины Azure имеется доступ в Интернет. Это конечно хорошо, но практически во всех корпоративных сетях доступ к Интернету ограничен, поэтому у администратора может появиться задача ограничить доступа к Интернету для виртуальной машины, размещенной в Azure.

Ограничить доступ в Интернет для виртуальных машин Azure не сложно, но потребуются базовые знания сетевой безопасности. Решить данную задачу возможно при помощи Azure NSG (Network Security Groups ). При развертывании, для каждой виртуальной машины уже настроены NSG. Если у вас есть ранее созданные NSG, вы можете просто применить существующие NSG к новым VM.

В приведенном ниже примере мы изменим настройка NSG для конкретной виртуальной машины. После того, как параметры NSG будут изменены, вы сможете применить их и к другим виртуальным машинам Azure.

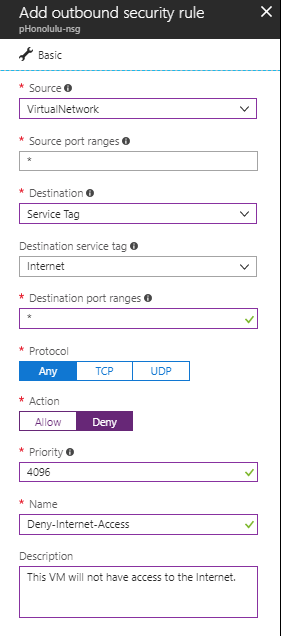

Откройте свойства виртуальной машины Azure и выберите пункт «Networking Settings», далее выберите «Add outbound port rule». Перейдите с вкладки Basic на вкладку Advanced.

Существуют следующие свойства правил безопасности для исходящих подключений (Outbound Security Rule):

- Source: источником может быть любой IP-адрес или IP диапазон или тег службы по умолчанию (default-service tag). Также поддерживаются CIDR диапазоны.

- Source Port Ranges: вы можете указать конкретный порт, диапазон сетевых портов, либо использовать подстановочный знак (*).

- Destination: в качестве назначения может указать любой IP-адрес, диапазон, тег службы или CIDR диапазон..

- Destination Service Tag: здесь доступно несколько опций:

- Load Balancer: любые сервисы в Azure Load Balancer;

- Virtual Network: виртуальная сеть, к которой подключена виртуальная машина;

- Internet: весь сетевой трафик в публичной виртуальной сети (включая все службы Azure, такие как Azure Traffic Manager, Storage и SQL);

- Azure Traffic Manager: IP адреса Azure Load Balancer, с которых прилетают пакеты;

- Storage. *: Доступ к службам хранения данных Azure или конкретным регионам присутствия Azure;

- SQL. *: доступ к службам Azure SQL Database и Warehouse или конкретным регионам Azure.

- Destination Port Ranges: можно указать порты назначения диапазоном, либо использовать подстановочный знак (*).

- Protocol: TCP или UDP, или ANY (включает TCP, UDP и ICMP).

- Action: Разрешить или Запретить доступ.

- Priority: число от 100 до 4096. Приоритет правила. Самое низкое значение — 100. Чем меньше число, тем выше приоритет.

- Name: название правила. Обратите внимание, что после создания правила его нельзя будет изменить!

Для блокировки доступа в Интернет из ВМ я создам правило со следующими значениями:

- Source: VirtualNetwork

- Source Port Ranges: *

- Destination: Service Tag

- Destination Service Tag: Internet

- Destination Port Ranges: *

- Protocol: Any

- Action: Deny

- Priority: 4096

- Name: Deny-Internet-Access

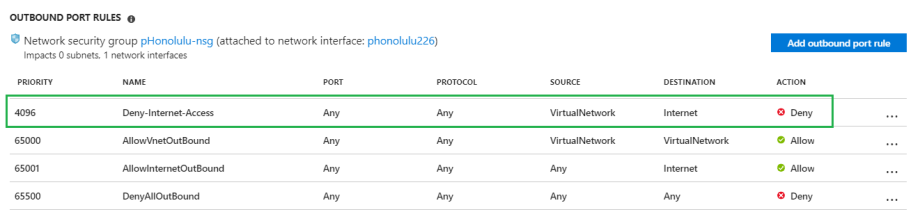

В списке правил The Outbound Port Rules новое правило должны выглядеть следующим образом:

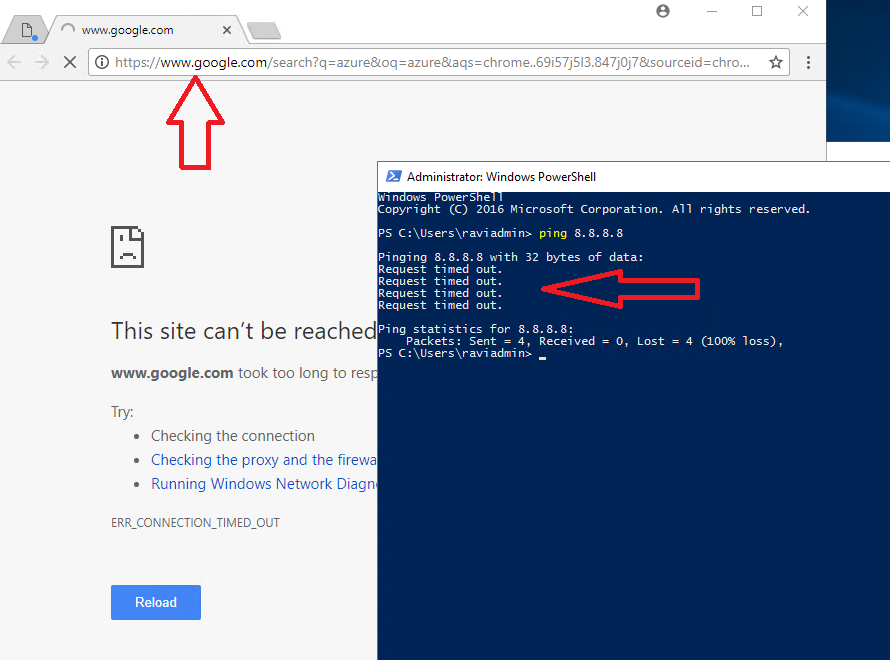

После того, как правило будет создано и применено, доступ в Интернет для нашей виртуальной машины будет закрыт.

Также вы можете ограничить доступ для своих ВМ в Azure с помощью Site-to-Site VPN между вашей локальной инфраструктурой и Azure.